Tipos de criptografia: como funcionam e qual a sua importância

Quem nunca sentiu um toque de insegurança ao incluir seus dados pessoais em uma página de identificação, não é mesmo? Pensando nisso, a criptografia se tornou uma técnica fundamental para proteger a privacidade e a segurança das informações no mundo digital em que vivemos.

Afinal, ela funciona transformando dados em um código indecifrável para quem não tem a chave de decodificação. Dessa maneira, somente as pessoas autorizadas conseguem acessar e entender essas informações.

Atualmente, existem diversos tipos de criptografia, cada um com suas particularidades e aplicações específicas. Neste post, vamos explicar como funcionam os principais tipos de criptografia, suas vantagens e desvantagens, e o porquê são tão importantes na proteção dos dados. Se você quer saber mais sobre segurança da informação e para que servem esses códigos no nosso cotidiano, continue lendo!

Quais são os principais tipos de criptografia

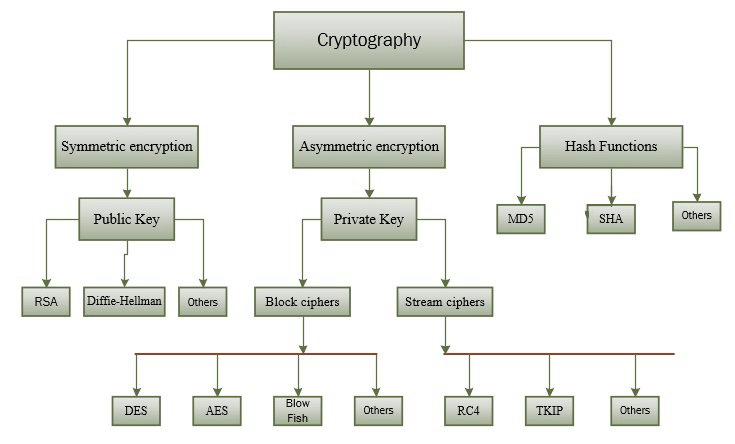

Para garantir a técnica de se proteger informações confidenciais através da codificação de dados, tornando-os ilegíveis para pessoas não autorizadas, são utilizados algoritmos matemáticos e chaves criptográficas, que, em sua essência, podem ser simétricas, assimétricas ou hash.

1. Criptografia simétrica (ou de chave privada)

A criptografia simétrica é a técnica mais simples de criptografia, que usa uma única chave para criptografar e descriptografar a informação.

A chave é compartilhada entre as pessoas autorizadas e, por isso, é importante que ela seja mantida em sigilo. A sua principal vantagem é a velocidade, já que a criptografia e a descriptografia são realizadas rapidamente.

No entanto, um ponto de atenção é que a chave pode ser facilmente comprometida por um invasor, o que pode levar à violação da privacidade dos dados.

Hoje, muitos serviços de e-mail utilizam a criptografia simétrica para garantir a privacidade das informações enviadas pelos usuários, criptografando o corpo da mensagem e os anexos, garantindo que apenas o destinatário autorizado possa ler o conteúdo da mensagem.

2. Criptografia assimétrica (ou de chave pública)

A criptografia assimétrica é uma técnica mais avançada, que usa duas chaves diferentes para criptografar e descriptografar a informação. Uma das chaves é pública e pode ser compartilhada com qualquer pessoa, enquanto a outra chave é privada e deve ser mantida em sigilo.

Dessa maneira, torna-se um procedimento com mais segurança, já que a chave privada é extremamente difícil de ser comprometida. Porém, um contraponto é a sua lentidão, já que a criptografia e a descriptografia exigem mais processamento do que na criptografia simétrica.

De maneira geral, a criptografia assimétrica é utilizada na emissão de certificados digitais, que são usados para autenticar a identidade de usuários em serviços online, como internet banking e comércio eletrônico. Além disso, tem aplicação também no HTTPS - protocolo de segurança usado para criptografar a comunicação entre um navegador e um servidor web.

3. Criptografia de hash

A criptografia de hash é uma técnica que produz uma sequência única de caracteres a partir de um conjunto de dados.

No dia a dia, é utilizada amplamente em diversas aplicações, principalmente em sistemas de autenticação e verificação de integridade de arquivos, como na assinatura eletrônica.

Na assinatura eletrônica, ela é aplicada ao documento original para gerar um código exclusivo, que é então criptografado com a chave privada do signatário. Esse código criptografado, junto com outras informações, como o certificado digital do signatário, por exemplo, é enviado junto com o documento assinado.

Ao receber o documento assinado, o destinatário pode verificar a autenticidade e a integridade do documento, aplicando a mesma função de hash ao documento original e comparando o resultado com o código hash recebido. Se os códigos hash forem iguais, significa que o documento não foi alterado e a assinatura é autêntica.

Sua principal vantagem é a irreversibilidade do processo de cifragem, o que torna impossível recuperar a mensagem original a partir do hash.

Tipos de criptografia x códigos de criptografia

[caption id="attachment_16693" align="aligncenter" width="735"]

Fonte: Monika Agrawal, Pradeep Mishra[/caption]

Se por um lado, os tipos de criptografia são responsáveis por garantir a segurança dos dados, por outro, os tipos de código de criptografia são os meios pelos quais essa segurança é alcançada.

Nesse sentido, cada código pode ser implementado dependendo da aplicação, do objetivo a ser alcançado e das informações que serão codificadas, com o objetivo de alcançar um formato que seja difícil ou impossível de ser decifrado por terceiros não autorizados.

Esses códigos podem ser baseados em diferentes princípios, como substituição de letras, permutação de caracteres, codificação binária etc., dentre os principais, citamos:

1. DES

Desenvolvido na década de 70, o DES (Data Encryption Standart) é um tipo de código de criptografia simétrica que utiliza chaves de 56 bits para proteger a comunicação. Embora seja um algoritmo antigo, ele ainda é amplamente utilizado em aplicações como redes de computadores e transferência de dados seguros.

2. DES-X

Já o Data Encryption Standard -X (DES-X), variante do DES, executa um processo com um tamanho de 184 bits e aumenta a dificuldade de acessos por força bruta. A técnica Key whitening amplia a complexidade do código DES-X, tornando-o (quase) impenetrável.

3. Triple DES

O Triple DES, 3DES ou 3DEA também é uma variável do DES e leva esse nome pois utiliza o mesmo padrão criptográfico que o DES comum, multiplicado por três. Assim como o DES-X, o Triple DES funciona como uma forma mais segura e otimizada que o original DES. Por outro lado, sua total segurança depende que as três chaves separadas sejam ligadas.

4. AES

O Advanced Encryption Standard trabalha como criptogradia e descriptografia, ou melhor, como codificação e decifração. Enquanto a criptografia transforma informações em textos cifrados, a descriptografia faz o caminho contrário. Os padrões das chaves utilizadas por esse código variam de 128 a 256 bits.

5. RSA

RSA ou Rivest-Shamir-Adleman, é um dos primeiros tipos de códigos de criptografia que trabalham de forma pública com transmissão segura de informação. Este é um dos códigos com maior nível de segurança e foi um dos percussores a possibilitar criptografia em certificados e assinaturas digitais.

6. SAFER

O código de criptografia SAFER (Secure And Fast Encryption Routine) também pode ser encontrado como SAFER SK-64, sendo 64 o número bits padrão da criptografia desenvolvida por James Massey. Posterior a sua origem, foram projetadas novas versões de 40 e 128 bits.

7. Blowfish

O código de criptografia Blowfish é comparado ao Data Encryption Standart que, como vimos acima, trata-se de uma criptografia frágil a força bruta. Esta criptografia possui uma cadeia de Feistel com tamanho de 64 bits. Da mesma forma que substitui o código DES, o Blowfish também trabalha em substituição ao IDEA.

8. IDEA

Com sua origem no começo dos anos 90, o Internacional Encryption Algorithm foi desenvolvido pelo mesmo criador da SAFER, James Massey. Este algoritmo utiliza blocos com chaves de 128 bits e organização semelhante ao código de criptografia Data Encryption Standart.

9. Twofish

Essa é uma derivação do Blowfish e a diferença é que o número de chaves deste código chega a 256 bits. Mas o que exatamente esse número significa? De forma resumida, a quantidade revela a rapidez que o Twofish trabalha. Outra evolução ainda surge em sequência, a Threefish, chegando a nada mais, nada menos, que 1024 bits.

10. Camellia

Camellia é uma cifra Feistel moderna parecida com a AES e, assim como o código anterior, opera com blocos de 128, 192 e 256, assim como 18 rodadas ou 24 rodadas. Além de ser uma cifra moderna, Camellia está nessa lista pelo seu alto nível de segurança. Nem mesmo a força bruta é capaz de adentrar ao sistema.

Como a criptografia é utilizada para garantir a segurança dos seus dados online

De uma forma mais simplificada, a criptografia é uma rede de algoritmos matemáticos que codificam as informações pessoais que só os próprios usuários e destinatários podem acessar. Isso impede que os dados sejam fraudados e permite que possamos inserir nossa identificação sem que haja possibilidade de acesso de outrem.

Na prática, a criptografia age junto as atividades de segurança tecnológica para assegurar nossas atividades rotineiras na internet. Para além de acessos a contas bancárias, a não-criptografia significa a permissão de outras pessoas acessarem até as informações mais intimistas, como endereços residenciais.

Por sorte, o avanço é garantido e atualmente podemos fazer compras online e assinaturas eletrônicas sem que nossa identificação seja vazada incessantemente.

Dito isso, agora que você sabe quais são os principais tipos de códigos e de criptografia, não se esqueça de priorizar a segurança das informações no seu negócio.

Por fim, lembre-se que a Clicksign é a única empresa brasileira do mercado de assinatura eletrônica com a certificação ISO 27001, assegurando o mais alto padrão de proteção cibernética!

Adotamos procedimentos para criptografar as Informações armazenadas no S3 da Amazon com algoritmo de cifra AES-256. Assim, as bases de dados da Clicksign são criptografadas e a criptografia é programada para ocorrer no S3, antes das Informações serem salvas.

Além disso, a Clicksign utiliza o Transport Layer Security (TLS) versão mínima 1.2 com validação estendida e criptografia de 256 bits para aumentar a proteção de Informações durante a transmissão por redes públicas.

O TLS é um protocolo de segurança que garante a integridade de dados entre dois aplicativos de comunicação. Ele tem como objetivo garantir que a conexão entre o navegador, aplicativos e serviços da web seja segura e confiável.

Dessa maneira, a Clicksign realiza testes para confirmar o adequado funcionamento da Plataforma nas versões correntes dos browsers líderes de mercado.

Por isso, se você deseja saber mais sobre como a Assinatura de Documentos Online pode revolucionar os seus processos e potencializar a validade jurídica dos seus dados, faça um teste gratuito e veja como é possível formalizar um contrato em menos de 1 minuto. Experimente, não requer cartão de crédito!